(vnCloud.vn) Tấn công bằng từ chối dịch vụ DoS (Denial of Service) có thể mô tả như hành động ngăn cản những người dùng hợp pháp khả năng truy cập và sử dụng vào một dịch vụ nào đó. Nó bao gồm làm tràn ngập mạng, mất kết nối với dịch vụ…

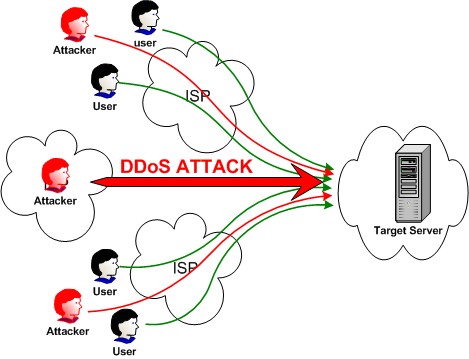

Tấn công bằng từ chối dịch vụ DoS (Denial of Service) có thể mô tả như hành động ngăn cản những người dùng hợp pháp khả năng truy cập và sử dụng vào một dịch vụ nào đó. Nó bao gồm làm tràn ngập mạng, mất kết nối với dịch vụ… mà mục đích cuối cùng là máy chủ (Server) không thể đáp ứng được các yêu cầu sử dụng dịch vụ từ các máy trạm (Client).

DoS có thể làm ngưng hoạt động của một máy tính, một mạng nội bộ, thậm chí cả một hệ thống mạng rất lớn. Về bản chất thực sự của DoS, kẻ tấn công sẽ chiếm dụng một lượng lớn tài nguyên mạng như băng thông, bộ nhớ… và làm mất khả năng xử lý các yêu cầu dịch vụ từ các client khác.

Contents

1. Xây dựng nguồn lực

Những kẻ tấn công xây dựng mạng lưới các máy tính bị lây nhiễm, được gọi là ‘botnet’, bằng cách lây lan phần mềm độc hại qua email, trang web và phương tiện truyền thông xã hội.

Khi bị nhiễm bệnh, những máy này có thể được điều khiển từ xa, mà không có sự nhận biết của chủ sở hữu và sử dụng như một đội quân để khởi động cuộc tấn công chống lại bất kỳ mục tiêu nào trên internet.

Một số botnet là hàng triệu máy có đường truyền mạnh.

2. Phát động tấn công

Botnet có thể gây ra tình trạng ngập lụt hệ thống bằng lưu lượng truy cập để áp đảo mục tiêu mà chúng ta có thuật ngữ FLOOD. FLOOD có thể được tạo ra theo nhiều cách, chẳng hạn như gửi yêu cầu kết nối nhiều hơn một máy chủ có thể xử lý, hoặc có máy tính gửi các nạn nhân số lượng lớn dữ liệu ngẫu nhiên để sử dụng băng thông của mục tiêu. Một số cuộc tấn công là quá lớn, chúng có thể làm quá tải năng lực cáp quốc tế của một quốc gia.

3. Hoạt động thầm lặng

Một số các chợ online chuyên biệt tồn tại để mua và bán botnet hoặc các cuộc tấn công DDoS mang tính cá nhân. Sử dụng những thị trường ngầm này, bất cứ ai có thể trả một khoản phí danh nghĩa để nhấn chìm các trang web mà họ không muốn tồn tại hoặc làm gián đoạn các hoạt động trực tuyến của tổ chức. Một cuộc tấn công DDoS kéo dài một tuần, có khả năng tham gia một tổ chức nhỏ ngoại tuyến có thể tốn kém đến 150 đô la.

1. Smurfs

2. Teardrops

1. Các cuộc tấn công sử dụng kết nối TCP

Các cuộc tấn công sử dụng kết nối TCP – còn gọi là hình thức chiếm hữu không tải, tức là chiếm hữu khả năng cung cấp kết nối TCP nhưng không sử dụng. Đây là hình thức cố gắng sử dụng tất cả các kết nối có sẵn cho các thiết bị cơ sở hạ tầng như cân bằng tải, tường lửa và các máy chủ ứng dụng. Ngay cả các thiết bị có khả năng duy trì trạng thái trên hàng triệu kết nối có thể được đưa xuống bởi những cuộc tấn công.

2. Volumetric Attacks – Using up bandwidth

Hình thức chiếm ưu thế băng thông

Các nỗ lực này tiêu tốn băng thông trong mạng / dịch vụ mục tiêu, hoặc giữa mạng đích / dịch vụ và phần còn lại của Internet. Những vụ tấn công này chỉ đơn giản là gây tắc nghẽn hệ thống về mặt lưu lượng…

3. Fragmentation Attacks – Pieces of packet

Các vụ tấn công phân mảnh dữ liệu

Các gói tin Chúng gửi một lượng lớn các đoạn TCP hoặc UDP đến nạn nhân nhưng rời rạc, phi tuyến tính, nạn nhân cụ thể là hệ điều hành sẽ phải chơi trò chơi ghép hình các gói tin rời rạc để cố gắng tìm một nội dung của dữ liệu, việc cố gắng này là trì trệ hệ thống hoặc giảm hiệu suất mạng.

4. Application Attacks – Targeting applications

Tấn công nhắm mục tiêu ứng dụng

Đây là những nỗ lực áp đảo một khía cạnh cụ thể của một ứng dụng hoặc dịch vụ và có thể hiệu quả ngay cả với rất ít máy tấn công tạo ra một tỷ lệ lưu lượng truy cập thấp (làm cho họ khó phát hiện và giảm nhẹ). Hình thức này là một hình thức mới khi mà thời đại ngày ngay các ứng dung cloud đang phổ biến, không tốn nhiêu tài nguyên, chỉ cần làm tê liệt một service trong một chuỗi các ứng dụng liên quan, kẻ chủ mưu có thể làm gián đoạn toàn bộ dịch vụ

Sơ đồ hoạt động tổng quát, dành cho khách hàng không am hiểu kỹ thuật

Sơ đồ chi tiết dành cho khách hàng cần hiểu rõ thêm về các thức hoạt động.

real_ip_header X-Real-IP;

set_real_ip_from 103.63.212.0/24;

if (isset($_SERVER[“‘HTTP_X_REAL_IP'”])) {

$_SERVER[‘REMOTE_ADDR’] = $_SERVER[“HTTP_X_REAL_IP”];

}

Dữ liệu về traffic được reset hằng ngày vào thời điểm cố định.

ST.